街中でスマホのWi-Fi設定画面を開くと、近くで飛んでいるWi-Fiの名前がずらっと表示されます。個人宅に設置されているものや、オフィスのWi-Fi、店舗や公共機関が提供しているフリーWi-Fiなどさまざま。通信量を節約するために、外出先でフリーWi-Fiを使う人も少なくありません。

しかし、外を飛び交うWi-Fiのなかには、悪意を持った人物が設置した「野良Wi-Fi」が潜んでいることも。「野良Wi-Fi」とはどんなものなのか? 「野良Wi-Fi」につなぐと何が起きてしまうのか? そして、安全にWi-Fiを使うにはどうすればよいのか?

「野良Wi-Fi」について学ぶため、大阪大学で情報セキュリティ分野の人材育成に取り組み、奈良県警察サイバーセキュリティ対策アドバイザーも務める猪俣敦夫教授にお話を伺いました。

猪俣 敦夫(いのまた あつお)先生

大阪大学 CISO、サイバーメディアセンター副センター長、情報セキュリティ本部教授。立命館大学客員教授。博士(情報科学)、情報処理安全確保支援士、CISSP。一般社団法人JPCERTコーディネーションセンター理事、奈良県警察・大阪府警察サイバーセキュリティアドバイザー。

そのフリーWi-Fi、「本物」ですか?

——「野良Wi-Fi」とは、具体的にどういったWi-Fiを指すものなのでしょうか?

猪俣先生:厳密な定義はないのですが、「悪意のある攻撃者が、利用者の情報を抜き取るために立てたWi-Fiアクセスポイント」と理解していただければと思います。

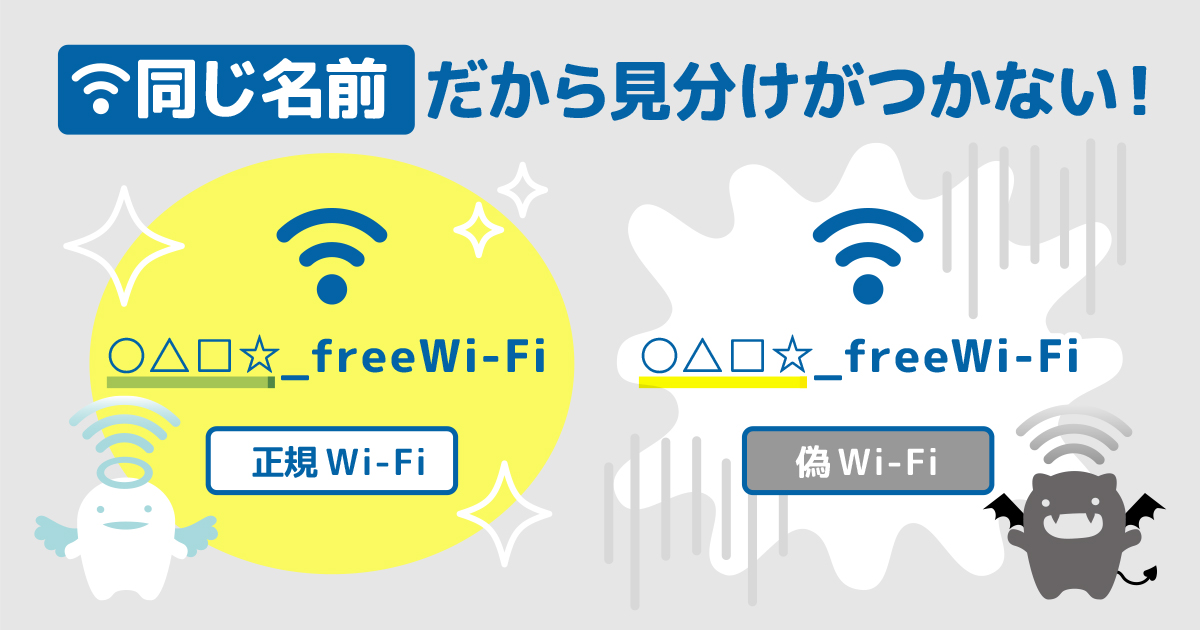

スマホのWi-Fi設定画面を見れば分かるように、街にはたくさんのフリーWi-Fiが飛んでいますよね。駅やカフェ、ホテルなどが提供しているものなどさまざまです。でも、そのフリーWi-Fiのアクセスポイントのなかには、攻撃者が同じ名前で作った偽物が混ざっている可能性があります。

▲正規Wi-Fiそっくりの偽Wi-Fiは「悪魔の双子」とも呼ばれる

——「カフェのフリーWi-Fiにつないだつもりが、偽物につないでしまっていた」ということもあるのでしょうか?

猪俣先生:そうです。スマホの設定で、Wi-Fiを自動接続にしている方も多いですよね。この設定は、過去に接続したアクセスポイントと同じ名前を見つけたら自動で接続するもの。つまり、名前が同じ偽アクセスポイントがあれば、そこに自動で接続してしまうわけです。

——それは怖いですね……。でも、フリーWi-Fiにはパスワードが設定されているものや、メールアドレスの登録が必要なものもありますよね。

猪俣先生:ホテルのWi-Fiなどは、館内にパスワードを書いた紙が貼られていたりしますよね。それさえ見れば、攻撃者は偽アクセスポイントに正規のものと同じパスワードを設定できてしまいます。

メールアドレスを登録する仕組みも、攻撃者が登録サイトをそっくりそのまま作ってしまえばいいだけです。メールアドレスの登録画面や接続完了の画面は、正規のものをキャプチャすればいくらでも複製可能ですからね。むしろ「メールアドレスまでもらえてラッキー」と思っているかもしれません。

——となると、そのアクセスポイントが悪意のあるものか否かを見分けるのは……。

猪俣先生:ほとんど無理だと思ってください。利用者から見たら、まったく違いはありません。

——名前もパスワードもサイトの見た目も同じなら、すっかり騙されてしまいそうです。特にどういった場所のフリーWi-Fiが狙われやすいのでしょうか。

猪俣先生:セミナー会場やイベント会場は狙われやすいですね。攻撃者の目的は、利用者の通信内容からログインIDやパスワード、クレジットカード情報、機密情報などを抜き取ること。ですから、スマホでSNSやYouTubeを見ている人よりも、PCで仕事をしている人を狙うほうが「お宝」に当たりやすいんです。

セミナー会場やイベント会場は、腰を据えて長時間PCを触る人が多いですよね。それに、初めてその会場に訪れる人も多いので、正規のアクセスポイントかどうか区別が付きにくい。攻撃者にとってはかなり都合の良い状況です。

——もし先生が攻撃者なら、どんな場所をを狙いますか?

猪俣先生:そうですね……。私なら、新幹線や飛行機をターゲットにするかもしれません。仕事で乗る人が多いですし、みんな長時間同じ場所にいますからね。そもそも公共交通機関にあるアクセスポイントを「偽物かもしれない」と疑う人は、ほとんどいないのではと思います。

攻撃者は「バケツリレー」で情報を盗み見る

——攻撃者は、どのようにして偽アクセスポイントから情報を抜き取るのでしょうか?

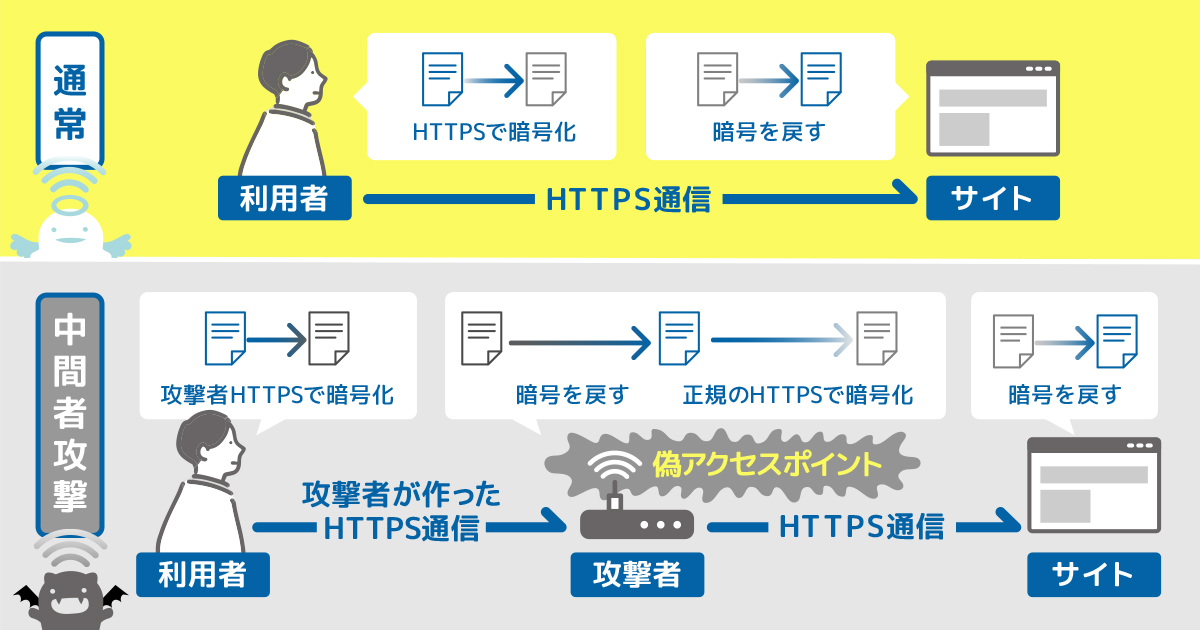

猪俣先生:利用者が偽アクセスポイントに接続して、なにかしらのサイトを閲覧するとします。そうすると、利用者とサイトのあいだに、攻撃者(偽アクセスポイント)が挟まることになりますよね。こうした状態での攻撃を「中間者攻撃」と呼びます。

中間者攻撃は、いわばバケツリレーのようなもの。利用者とサイトが情報をやり取りし、その中間地点で攻撃者がバケツを持って、やってきた情報をそのままリレーしているイメージです。

情報自体は滞りなく伝わっているので、利用者からは普段と同じようにネットが使えているように見えます。でも、攻撃者はバケツの中身をのぞき見ることができるので、情報を抜き取ることができるんですね。

——その状態でサイトにログインしたりすると……。

猪俣先生:当然、IDやパスワードは盗まれてしまいます。また、攻撃者はバケツの中身を入れ替えることもできるので、通信内容を改ざんすることも可能です。いずれにしても、利用者に気づかれることはほぼありません。

——大切な情報が筒抜けに……! なにか防ぐ方法はないのでしょうか。

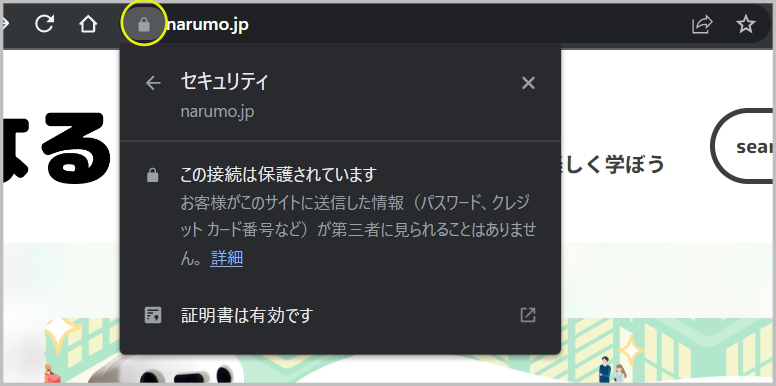

猪俣先生:サイトとの通信が、HTTPSという技術で暗号化されていれば、攻撃者が中身をのぞき見ることはできません。HTTPSで暗号化されているかどうかは、ブラウザのURL欄にある鍵のアイコンで分かります。今はほとんどのサイトがHTTPSに対応していますよ。

▲なるモもHTTPSに対応しているので、URL欄に鍵アイコンがついています。

猪俣先生:しかし……。やろうと思えば、攻撃者がHTTPSの通信自体を「なりすます」こともできるんです。

利用者とサイトが1対1で結ばれ、その通信路がHTTPSで暗号化されていれば、外からのぞき見はできません。そこで、攻撃者はこの中間に偽アクセスポイントとして割り込み、「利用者と攻撃者」「攻撃者とサイト」の2つに通信路を分割するんです。

「利用者と攻撃者」のあいだは、攻撃者が用意したHTTPSで通信を行います。利用者からはHTTPSで暗号化されているように見えますが、この暗号化は攻撃者が作ったもの。作った本人ですから、暗号を戻すこともできる。つまり、利用者が送った情報をのぞき見できるということです。

のぞき見したあと、攻撃者は「攻撃者とサイト」の通信路にその情報をバケツリレーします。正規のHTTPSで再度暗号化して、何食わぬ顔で情報を流すわけです。

——利用者からすると、いつも通りネットは使えているし、HTTPSで暗号化されているように見えるし、まったく気が付きようがないですね。

猪俣先生:とはいえ、ブラウザでは不正なHTTPS通信が行われていることが検知でき、その場合は「接続はプライベートではありません」といったエラーメッセージが表示されます。警告にしたがってサイトの閲覧をやめれば、情報が抜き取られることはありません。ただ……。

——ただ?

猪俣先生:「その警告を守りますか?」という話なんです。利用者はそのサイトを見たくてアクセスしているわけなので、警告なんか無視して先に進んでしまうんですよ。

「怖いから使わない」は最も間違った選択

——せっかく「危険ですよ」と教えているのに、無視してしまったら意味がないですよね……。

猪俣先生:でも実際、どうですか? 警告を無視してサイトを見に行ったことがある人も、正直結構いると思うんですよ。そもそも、警告を無視できるようにブラウザもできていますし、「また警告出てるな」と無視することに慣れてしまった人もいるでしょう。こうなると、もはやHTTPSという技術自体が意味を成さなくなってしまうんですね。

教科書的に「セキュリティ上は危険です」と訴えても、つなぎたい人はつないでしまう。ダメだと言われても我慢できない。人間って弱いんです。それを踏まえたうえで対策を訴えるのは、とても難しいと感じています。

——裏を返すと、攻撃者はそういう「弱さ」につけこんでくるわけですよね。

猪俣先生:その通りです。先ほど「イベント会場が狙われやすい」という話をしましたけど、これはWi-Fiがないと不便を感じる場所でもあるんですね。こうした場所に偽アクセスポイントを仕掛けることで、「警告が出ているけど便利だから使おう」という心理を突くわけです。

——ちなみに、一旦そうした偽アクセスポイントにつないでしまったら、切断する以外に対処法はないのでしょうか?

猪俣先生:そうですね。サイトを閲覧した程度なら大丈夫かもしれませんが、IDやパスワードを入力してしまったら即盗まれると思ったほうがいいでしょう。海外の例では、クレジットカード情報が漏えいすると、ものの2〜3分で上限額まで使われてしまう、といった報告もあります。カードが止められてしまう前に使い切ってしまうんですね。

——なんだかどんどん怖くなってきました……。もう、フリーWi-Fiは使わないほうがいいのでしょうか?

猪俣先生:いえ、「怖いから使うな」と禁止するのは、最も間違った選択だと思っています。確かに人間は弱いので、そこにつけこまれることもある。でも、怖さを知らずに使うのと、怖さを知ったうえで使うのとでは、向き合い方も変わってくるでしょう。ぜひ今回の話を、頭の片隅に入れて利用してほしいですね。

Wi-Fiを安全に使うためにできること

——では、フリーWi-Fiを安全に使うためには、どのような対策があるのでしょうか。

猪俣先生:同じ名前の偽アクセスポイントに接続しないために、Wi-Fiの自動接続設定をオフにするというのがひとつ。あとは、Wi-Fi事業者などが提供するVPN(Virtual Private Network)を使用するのも良いでしょう。VPNとは……。そうですね、『ドラえもん』の空き地を思い浮かべてみてください。

——土管が置いてある、あの空き地ですか?

▲あの土管のイメージ

猪俣先生:そうです。のび太くんたちが遊んでいるあの土管は、一方から入ったら、もう一方から出るという、非常にシンプルな構造ですよね。しかも、強度があるので外からの影響を受けません。VPNも、いわば相手とのあいだに「土管」を作る技術なんです。自分と相手を1対1でつなぎ、非常に堅牢な通信ができる。ですので、Wi-Fi使用時の安全性を高めることができます。

もうひとつ、最近の技術では「SIM認証」というものがありますね。現在では主に、携帯キャリアが提供しているフリーWi-Fiサービスなどで採用されています。簡単に言うと「このWi-Fiに接続できるのは、このSIMが入っている端末だけ」という制限ができるんですね。この技術を会社で使うとしたら「オフィスのWi-FiはこのSIMを持っている人だけ使えますよ」みたいなセキュリティ管理も可能になります。

——外部からの侵入を防ぐことができるわけですね。

猪俣先生:オフィスのWi-Fiも怖いんですよ。実際に「来客ロビーに漏れていた社内Wi-Fiの電波からネットワークに侵入された」という事例もあるくらいなので。

——そんなことが! そうなると自宅のWi-Fiも不安になりますね。

猪俣先生:自宅のWi-Fiアクセスポイントは、必ずパスワードを設定してください。パスワードをかけていないと、第三者にフリーライド(ただ乗り)されてしまいますし、最悪の場合、犯罪に使われる可能性もあります。外からは「犯人はこのWi-Fiアクセスポイントから書き込みをしている」と見えるので、身に覚えがないのに警察の捜査の対象になってしまうこともあるんです。

——他にも、身の回りで気を付けたほうがいいことはありますか?

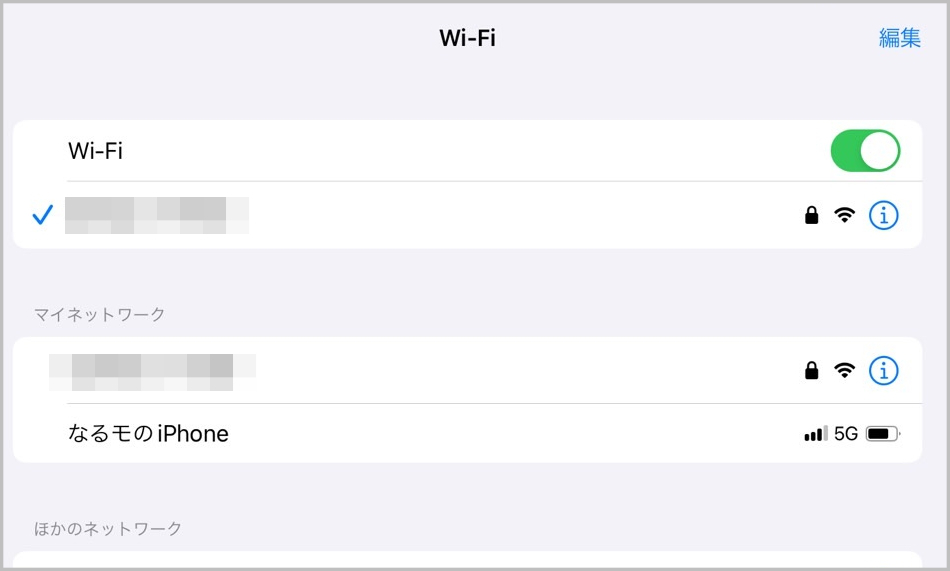

猪俣先生:これはうちの学生にもよく言うんですが、iPhoneの名前を「(本名)のiPhone」に設定している人が結構多いんですよ。初期設定で名前を入れて、そのままにしているみたいなんですが、あれは別の名前に変えましょう。テザリング(インターネット共有)がオンになっていると、別の人のWi-Fi設定画面に名前が出てしまうんです。

▲iPhoneの名前を「○○のiPhone」にして、「インターネット共有」の設定をオンにすると、他の人からはこう見えます。

——個人情報を自分から漏らしてしまうことになるんですね。

猪俣先生:あとは「警告を無視しない」「ソフトウェアを最新に保つ」「カフェではPCを開いたまま離席しない」といった、基本的なところでしょうね。

繰り返しになりますが、こうした基本的なことでも、なかなか守れないのが人間です。これは長らくセキュリティ業界にいると、身に染みて感じるところですね。ですので、せめて「なぜ守らないといけないのか」「守らないと何が起こるのか」ということを知ってもらえたらと思います。

取材・文:井上マサキ イラスト・アイキャッチ:小峰浩美 編集:本田・木崎/なるモ編集部、中込有紀/ノオト